Tanium-Maßzahlen

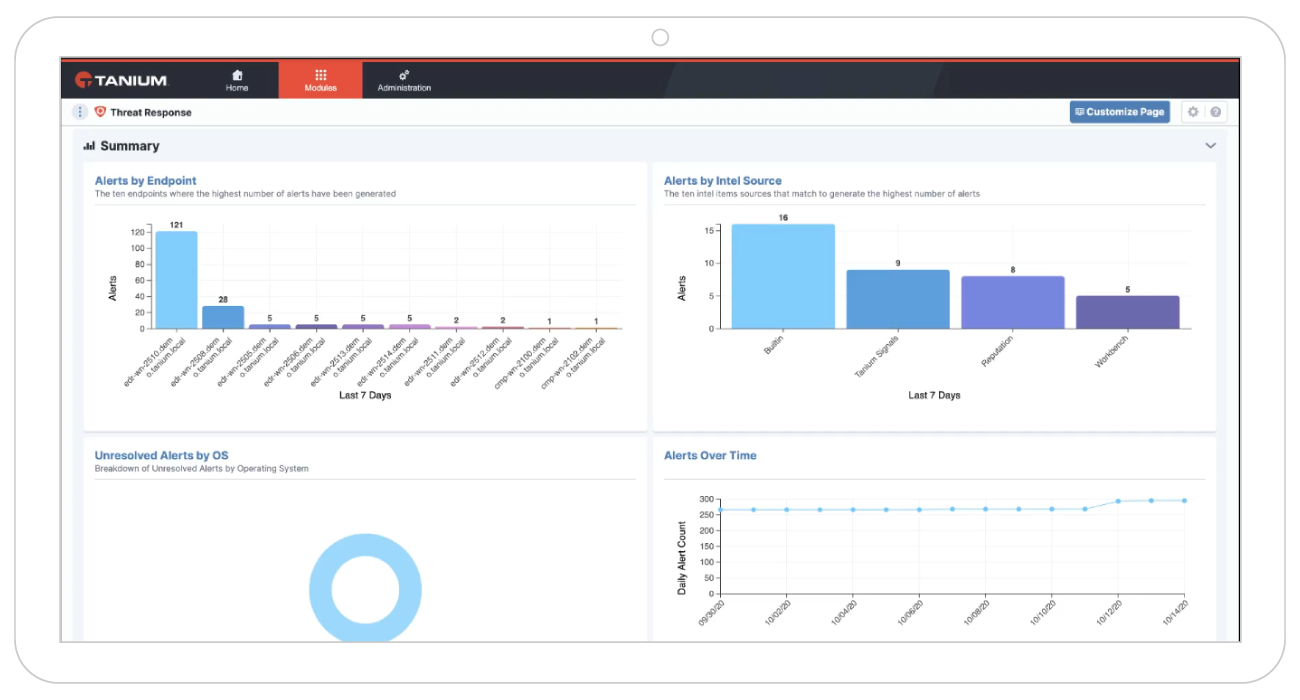

Durch umfassende analytische Einblicke in Geräte in Echtzeit hilft Tanium Organisationen, ihre IT-Hygiene, die Produktivität ihrer Mitarbeiter und die betrieblichen Effizienzen messbar zu verbessern und Risiko, Komplexität und Kosten zu senken.

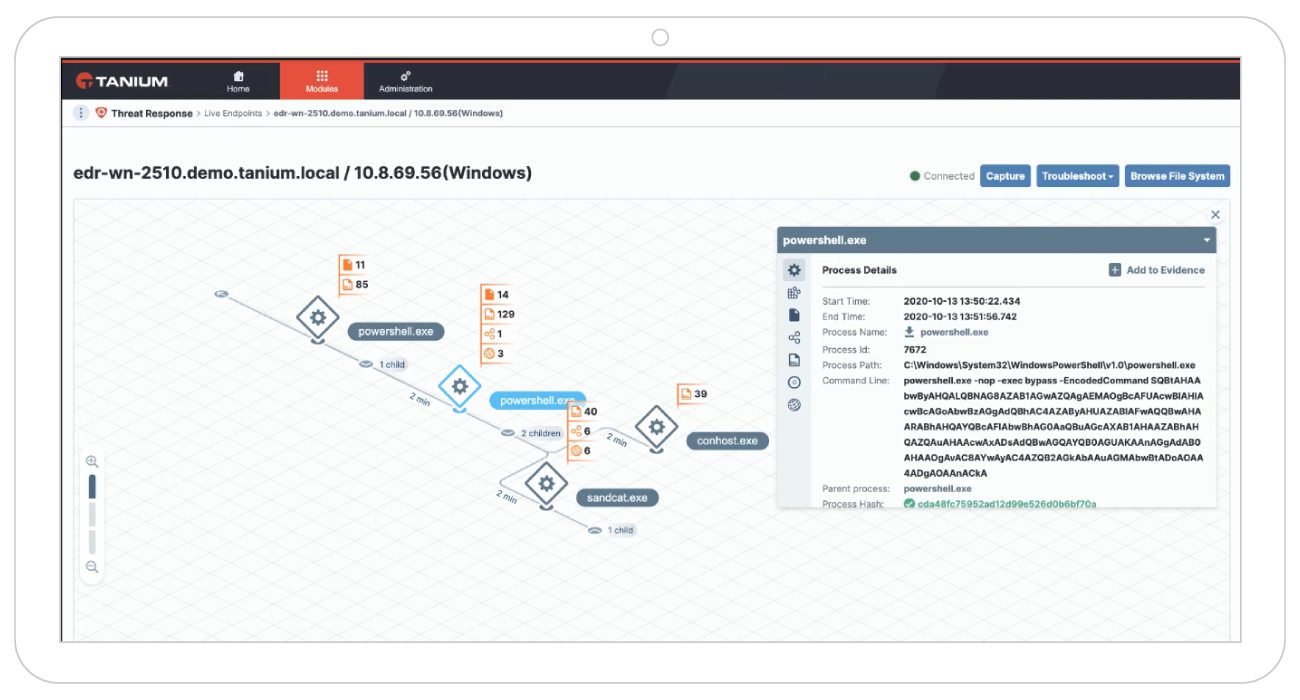

Mittlere Zeit zur Untersuchung von Bedrohungen (verstrichene Zeit)

Wie lange braucht Ihr Team zur Untersuchung einer Bedrohung? Je länger ein Cyberkrimineller Zugriff auf Netzwerkressourcen hat, desto größer der mögliche Schaden. Der Wert Mittlere Zeit zur Untersuchung von Bedrohungen zeigt auf, wie lange es dauert, bösartige Aktivitäten von harmlosem Verhalten zu unterscheiden.

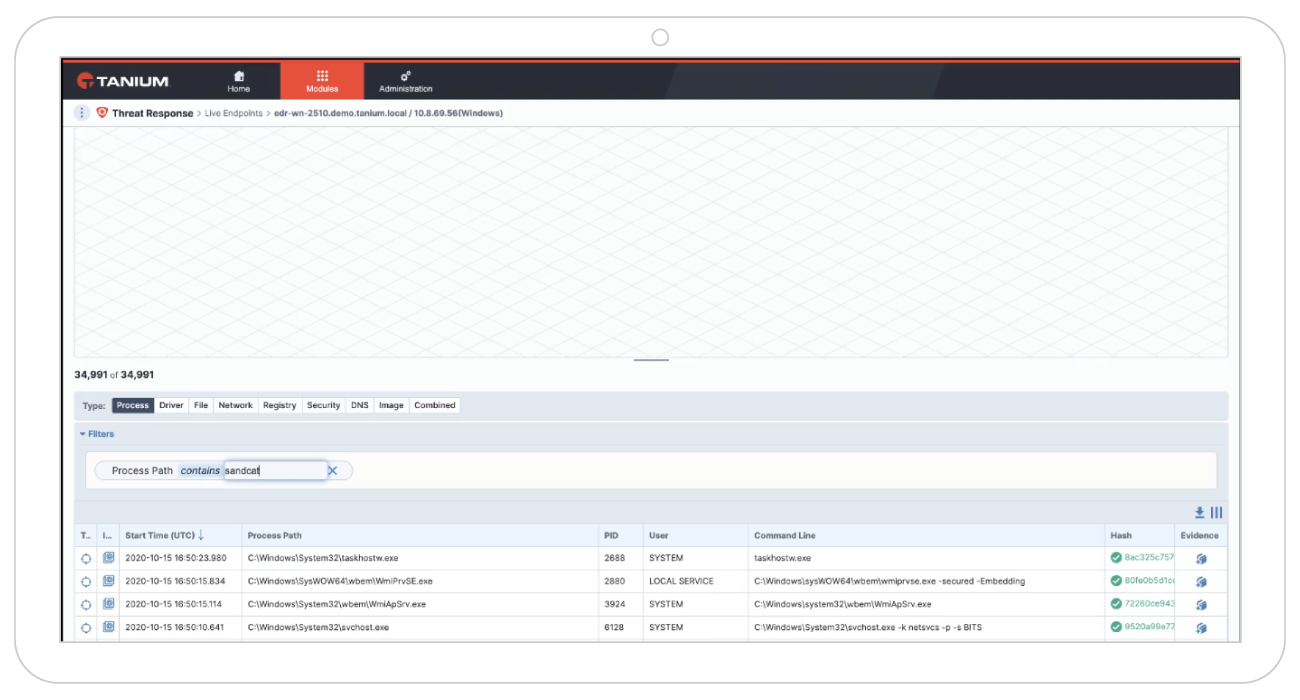

Mittlere Zeit zur Behebung von Bedrohungen (% der Software)

Beheben Sie eine identifizierte Bedrohung schnell? Die Untersuchung und Behebung von Bedrohungen spart Zeit und Geld. Und schneller ist besser. Der Wert Mittlere Zeit zur Behebung von Bedrohungen dient zum Benchmarking und Reduzieren der Reaktionszeit.